‘암호화 알고리즘과 키 길이’ 사용의 전환(Transitioning the Use of Cryptographic Algorithms and Key Lengths)

- Benny-jung

- SSI, Algorithms

- 24 Oct, 2024

이번 글에서는 암호화 시스템 보안(Securing Cryptographic Systems)이라는 주제에 대해 다룹니다. 이 글은 NIST 특별 발표 보고서 (초안) 800–131Ar3을 바탕으로 암호 알고리즘 전환과 관련된 주요 내용을 설명하고, 어떻게 강력한 ‘암호화 알고리즘과 키 길이’를 사용하여 보안을 강화할 수 있는지 소개합니다.(This article covers the topic of Securing Cryptographic Systems. Based on NIST Special Publication Report (Draft) 800–131Ar3, this article discusses the key takeaways from cryptographic algorithm switching and shows how security can be enhanced by using strong “cryptographic algorithms and key lengths”.)

-

암호화 알고리즘 전환 배경 Background on Cryptographic Algorithm Switching NIST는 21세기 초부터 암호화 키 관리 가이드를 제공하며, 이를 통해 민감한 정보를 보호하는 데 적합한 알고리즘을 사용하고 잠재적인 암호화의 변화에 대비할 수 있도록 권장하고 있습니다. 이러한 변화는 새로운 암호 해독법의 등장, 컴퓨터 성능의 향상, 그리고 양자 컴퓨터의 등장에 따른 보안 위협 때문입니다.(NIST has provided cryptographic key management guidance since the early 21st century, recommending that organizations use the right algorithms to protect sensitive information and prepare for potential changes in cryptography. These changes are due to the emergence of new cryptographic methods, improvements in computer performance, and the security threats posed by the rise of quantum computers.)

-

주요 변화 사항 Key changes 이번 800–131Ar3 개정안에서는 다음과 같은 주요 전환 계획을 제시합니다:(This revision to 800–131Ar3 lays out the following key transition plans):

- ECB 모드는 더 이상 기밀성 보호를 위해 사용되지 않으며, 대신 대체 모드 사용을 권장합니다.

- (ECB mode is no longer used for confidentiality protection, and alternate modes are recommended instead.)

- SHA-1 및 224비트 해시 함수(SHA-224, SHA-512/224, SHA3–224)는 2030년까지 사용이 가능하지만 그 이후로는 사용이 금지됩니다.

- (SHA-1 and 224-bit hash functions (SHA-224, SHA-512/224, SHA3–224) will remain available until 2030, after which they will be prohibited.)

- 양자 저항 알고리즘으로의 전환이 포함되어 있으며, 이는 디지털 서명 및 키 설정에 영향을 미칩니다.

- (This includes a transition to quantum-resistant algorithms, which affects digital signatures and key establishment.)

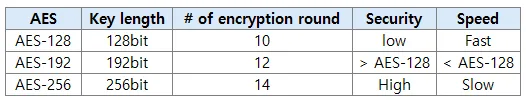

- 블록 암호 알고리즘 Block cipher algorithms AES(Advanced Encryption Standard)는 현재 128, 192, 256비트의 키 길이를 가진 유일한 승인된 블록 암호 알고리즘입니다. Triple DES(TDEA)는 더 이상 암호화를 위한 새 데이터 처리에 사용될 수 없으며, 이전에 암호화된 데이터를 해독하는 용도로만 사용 가능합니다.

(The Advanced Encryption Standard (AES) is currently the only approved block cipher algorithm with key lengths of 128, 192, and 256 bits. Triple DES (TDEA) can no longer be used to process new data for encryption, and can only be used to decrypt previously encrypted data.)

- 디지털 서명 Digital signatures 디지털 서명은 데이터의 출처와 무결성을 보장하는 데 중요한 역할을 합니다. 이번 개정안에서는 기존의 DSA 사용을 중단하고, ECDSA, EdDSA, 그리고 새로운 양자 저항 서명 알고리즘(ML-DSA, SLH-DSA)을 도입하여 보안을 강화하고 있습니다.

(Digital signatures play an important role in ensuring the provenance and integrity of data. This revision deprecates the use of traditional DSA and introduces ECDSA, EdDSA, and new quantum-resistant signature algorithms (ML-DSA, SLH-DSA) to enhance security.)

- 암호화 강도 전환 전략 Encryption strength transition strategy 기존의 112비트 보안 강도를 128비트 강도로 전환하는 것이 목표입니다. 이를 통해 더 강력한 보안성을 제공하며, 양자 컴퓨터의 위협에도 대비할 수 있습니다. AES-128, AES-192, AES-256은 양자 컴퓨터의 영향에도 계속해서 안전할 것으로 예상됩니다.

(The goal is to move from the existing 112-bit security strength to 128-bit strength, which will provide stronger security and help protect against the threat of quantum computers. AES-128, AES-192, and AES-256 are expected to continue to be secure against the effects of quantum computers.)

- 양자 저항 알고리즘 Quantum-resistant algorithms 양자 컴퓨터의 등장으로 인해 기존 암호화 시스템의 보안이 위협받을 수 있습니다. 이에 따라 NIST는 양자 저항 알고리즘 표준을 마련하고 있으며, 이를 통해 디지털 서명 및 키 설정이 안전하게 유지될 수 있도록 하고 있습니다.

(The emergence of quantum computers could threaten the security of existing cryptographic systems. In response, NIST is working on a standard for quantum-resistant algorithms to ensure that digital signatures and key establishment remain secure.)

이번 글에서는 이처럼 암호화 알고리즘 전환과 관련된 핵심 사항을 중심으로, 암호화의 미래 방향성을 제시하였습니다. 각 기업과 기관은 이러한 NIST의 권장 사항을 바탕으로 향후 보안 계획을 수립하는 것이 중요합니다.

(In this article, we’ve highlighted some of the key points related to this cryptographic algorithm transition, and laid out the future direction of encryption. It’s important for organizations to take these recommendations from NIST into account when planning their future security.)

참고사항

- ECB 모드(Electronic Codebook Mode)는 블록 암호화 방식 중 가장 단순한 형태입니다. ECB 모드는 각각의 고정 크기 블록을 독립적으로 암호화하여, 동일한 평문 블록은 동일한 암호문 블록으로 변환됩니다. 이러한 특성 때문에, 패턴이 반복되는 데이터를 암호화할 경우 그 패턴이 그대로 노출될 수 있어 보안에 취약한 단점이 있습니다. 이러한 이유로 ECB 모드는 기밀성을 필요로 하는 애플리케이션에서 사용하지 않는 것이 권장됩니다. ECB 모드의 장점은 구조가 단순하고 병렬 처리가 가능하여 성능이 높을 수 있다는 점입니다. 하지만 보안적인 측면에서는 다른 모드인 CBC나 CTR 모드 등이 더 안전하게 사용됩니

- SHA-1 및 224비트 해시 함수가 2030년까지 사용 가능하며 이후 금지되는 이유는 주로 보안 취약성 때문입니다. SHA-1은 충돌 저항성이 부족하여, 컴퓨팅 성능이 향상됨에 따라 해시 값을 조작할 가능성이 높아졌습니다. 즉, 해시 충돌을 일으킬 수 있는 기술이 발전하면서, 동일한 해시 값을 가지는 서로 다른 메시지를 생성하는 것이 가능해졌습니다. 이러한 문제는 암호화 시스템의 신뢰성을 약화시키기 때문에, NIST는 2030년 12월 31일 이후 SHA-1과 224비트 해시 함수의 사용을 금지하기로 결정하였습니다.

- AES(Advanced Encryption Standard)는 대칭 키 블록 암호 방식으로, 데이터를 128비트, 192비트, 256비트 블록으로 암호화합니다. DES의 단점을 보완하기 위해 개발되었으며, 빠르고 강력한 보안성을 자랑합니다. AES는 바이트 대체(SubBytes), 행 이동(ShiftRows), 열 섞기(MixColumns), 라운드 키 추가(AddRoundKey) 등 여러 단계를 거쳐 데이터를 암호화합니다.

- Triple DES(TDEA)는 기존의 DES(Data Encryption Standard)를 세 번 반복하여 사용하는 방식으로, 56비트 키를 세 번 적용하여 총 168비트의 키 길이를 사용합니다. 이는 DES의 보안성을 높이는 데 기여했지만, 속도와 성능 면에서 AES보다 느리기 때문에 점차 AES로 대체되고 있습니다.

- ECDSA (Elliptic Curve Digital Signature Algorithm): 타원 곡선을 사용하여 디지털 서명을 생성하고 검증하는 암호화 알고리즘입니다. 기존의 RSA에 비해 더 짧은 키 길이로 높은 보안성을 제공하여, 모바일 기기나 제한된 리소스 환경에서 많이 사용됩니다.

- EdDSA (Edwards-Curve Digital Signature Algorithm): 타원 곡선인 Edwards 커브를 기반으로 하는 서명 알고리즘으로, ECDSA보다 더 빠르고 안정적인 성능을 제공합니다. Ed25519와 같은 변형을 통해 보안성과 속도를 향상시켰으며, 특히 서명 검증 과정이 효율적입니다.

- ML-DSA (Module Lattice Digital Signature Algorithm): 모듈 격자 기반의 양자 저항 서명 알고리즘으로, 양자 컴퓨터의 공격에 견딜 수 있도록 설계되었습니다. 복잡한 수학적 구조로 인해 높은 보안성을 제공하지만, 계산 비용이 상대적으로 높을 수 있습니다.

- SLH-DSA (Stateless Hash-based Digital Signature Algorithm): SLH-DSA는 해시 함수 기반의 양자 저항 서명 알고리즘으로, 상태를 관리할 필요가 없는 장점을 가지고 있습니다. 이는 해시 기반 서명에서 발생하는 복잡성을 줄이며 보안성을 유지하는 방식으로 동작합니다.

- AES(Advanced Encryption Standard)는 대칭형 블록 암호화 알고리즘으로, 128비트, 192비트, 256비트의 세 가지 키 크기를 지원합니다. 이들은 암호화 강도와 처리 성능에서 차이가 있으며, 각 키 크기별 특징은 다음과 같습니다: AES-128 vs AES-19 vs AES-256 비교

- AES-128 vs AES-19 vs AES-256 비교